Sicherheitslücken in Systemen stellen Unternehmen vor vielfältige Herausforderungen und sollten daher zeitnah erkannt und behoben werden. Das kontinuierliche Erkennen, Bewerten und Beheben möglicher Schwachstellen stellt somit eine wichtige Aufgabe für die interne IT eines jeden Unternehmens dar. Ein gut funktionierendes Schwachstellenmanagement (auch Vulnerability Management) bietet die Chance, das Risiko für Unternehmen zu verringern.

Ein effektives Programm für das Schwachstellenmanagement einzuführen, ist jedoch keine einfache Aufgabe. Es erfordert nicht nur die Festlegung von Zielen, Schlüsselindikatoren und kontinuierlichen Entdeckungs- und Überwachungsprozessen, sondern auch die Unterstützung der Entscheidungsträger im Unternehmen.

Doch wo sollte man anfangen? Was gilt es, zu beachten? Mit den folgenden fünf Schritten sind Sie auf dem richtigen Weg.

5 Schritte zum Schwachstellenmanagement

1. Entdeckung

Um tote Winkel auf Ihrer Angriffsfläche zu entdecken und somit zukünftig zu verhindern, müssen Sie einen vollständigen und kontinuierlichen Blick auf Ihre IT-Umgebung haben. Und dafür brauchen Sie die richtigen Werkzeuge. Ein erster wichtiger Schritt für ein effektives Schwachstellenmanagement besteht darin, alle Assets in Ihren IT-Umgebungen zu identifizieren und abzubilden.

2. Bewertung

Bewerten Sie anschließend die Gefährdung durch Cyberangriffe (Cyber Exposure) all Ihrer Assets, insbesondere im Hinblick auf Schwachstellen, Fehlkonfigurationen und andere sicherheitsrelevante Statusindikatoren. Die Durchführung eines einfachen Scans reicht nicht aus, um eine vollständige Bewertung von Schwachstellen und Fehlkonfigurationen zu erhalten. Sie benötigen auch eine Reihe von Technologien zur Datensammlung, um die verschiedenen Sicherheitsprobleme in Ihrem Unternehmen zu identifizieren.

3. Analyse

Für ein erfolgreiches Schwachstellenmanagement bedarf es im nächsten Schritt dem Verstehen Ihrer Expositionen im Kontext Ihrer Geschäfts- und Sicherheitsziele, um die Behebung der Schwachstellen anhand der Kritikalität des Assets, des Bedrohungskontexts und des Schweregrads der Schwachstelle priorisieren zu können.

4. Einschränken

Wenn Sie diese ersten drei Schritte vollzogen haben, ist Ihr Schwachstellenmanagement bereits deutlich solider. Nutzen Sie maschinelles Lernen, können Sie noch einen Schritt weiter gehen und verborgene Trends erkennen, die künftige Bedrohungen andeuten. So erhalten Sie einen Einblick in die Schwachstellen, die kurzfristig am wahrscheinlichsten ausgenutzt werden können. Auf dieser Grundlage können Sie entscheiden, welche Expositionen zuerst behoben werden müssen und den notwendigen Sanierungsprozess starten.

5. Messen

Abschließend empfehlen wir Ihnen, Ihre Cyber Exposure zu messen und mit den Daten vor Durchführung der Schritte 1 bis 4 zu vergleichen, um fundiertere Entscheidungen über das Management von Schwachstellen, Fehlkonfigurationen und anderen sicherheitsrelevanten Statusindikatoren sowie zum Einsatz von Technologien zur Datensammlung treffen zu können, um die verschiedenen Sicherheitsprobleme im Unternehmen zu identifizieren.

Schwachstellenmanagement in Azure und der Cloud

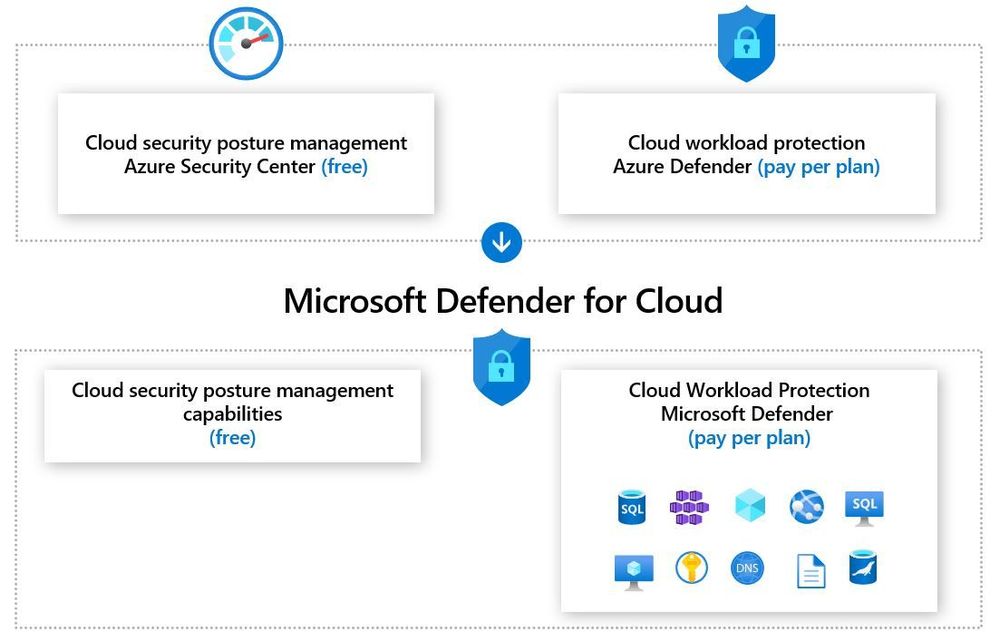

Gleich vorweg eine Neuerung: Azure Security Center und Azure Defender heißen jetzt Microsoft Defender for Cloud. Dabei handelt es sich um eine Lösung für die Verwaltung des Sicherheitsstatus Ihrer Cloud (Cloud Security Posture Management) und den Cloud-Workloadschutz (Cloud Workload Protection). Ziel ist, die Schwachstellen in der Cloudkonfiguration aufzudecken, den allgemeinen Sicherheitsstatus zu erhöhen und Workloads in Multi-Cloud- und Hybridumgebungen vor neuen Bedrohungen zu schützen.

Auch die Azure Defender-Pläne wurden in Microsoft Defender-Pläne umbenannt. Defender for Cloud prüft demnach regelmäßig Ihre angeschlossenen Rechner, um sicherzustellen, dass auf ihnen die Tools zur Schwachstellenanalyse auch wirklich ausgeführt werden. Wird ein Rechner lokalisiert, auf dem zum Zeitpunkt der Prüfung keine Lösung zur Schwachstellenbewertung installiert ist, generiert Defender for Cloud die Sicherheitsempfehlung “A vulnerability assessment solution should be enabled on your virtual machines”.

Um die Lösung bzw. ein geeignetes Tool zur Schwachstellenanalyse auf Ihren virtuellen Azure-Maschinen und Ihren Azure Arc-fähigen Hybrid-Maschinen einzubinden, haben Sie drei Möglichkeiten und können diejenige wählen, die Ihren Anforderungen und Ihrem Budget am besten entspricht:

Lösung #1

Die Tools von Microsoft Defender für Endpoint zur Verwaltung von Bedrohungen und Schwachstellen

Erkennen Sie Schwachstellen und Fehlkonfigurationen in Echtzeit, ohne dass regelmäßige Scans erforderlich sind. Schwachstellen werden auf der Grundlage der Bedrohungslandschaft, der Entdeckungen im Unternehmen, sensibler Informationen auf anfälligen Geräten und des geschäftlichen Kontextes priorisiert. Mehr erfahren hier.

Lösung #2

Integrierte Lösung zur Bewertung von Schwachstellen (powered by Qualys)

Defender für Cloud beinhaltet die Überprüfung auf Sicherheitsrisiken für Ihre Computer ohne zusätzliche Kosten. Sie benötigen weder eine Qualys-Lizenz noch ein Qualys-Konto – die Abwicklung erfolgt nahtlos in Defender für Cloud. Mehr erfahren hier.

Lösung #3

Bring your own license (BYOL) Lösungen

Defender for Cloud unterstützt die Integration von Tools anderer Anbieter, die Lizenzierungskosten, die Bereitstellung und die Konfiguration muss dabei jedoch durch Sie selbst erfolgen. Wenn Sie Ihr Tool mit Defender for Cloud bereitstellen, erhalten Sie Informationen darüber, auf welchen virtuellen Azure-Maschinen das Tool fehlt. Außerdem können Sie die Ergebnisse in Defender for Cloud anzeigen lassen. Wenn Sie es vorziehen, die private Qualys- oder Rapid7-Lizenz Ihres Unternehmens anstelle der in Defender for Cloud enthaltenen Qualys-Lizenz zu verwenden. Mehr erfahren Sie hier.

Fazit

Jedes Mal, wenn Sie eine neue Partnerschaft eingehen, einen neuen Mitarbeiter, Mandanten oder Kunden gewinnen, eröffnen Sie nicht nur neue Chancen für Ihr Unternehmen, sondern Sie setzen es auch neuen Bedrohungen aus. Ihr Unternehmen gegen diese Bedrohungen und potentiellen Schwachstellen zu schützen, erfordert eine Schwachstellenmanagement-Lösung, die mit diesen Änderungen Schritt halten und sich an alle diese Änderungen anpassen kann. Wenn dies nicht der Fall ist, sind Ihnen die Angreifer immer einen Schritt voraus.

Views: 1159