Kein Unternehmen ist in unseren heutigen digitalen Welt vor Cyberangriffen sicher. Schwachstellen in technischen Systemen bieten potenziellen Angreifern eine Vielzahl an Möglichkeiten, in Ihre Netzwerke einzudringen und Schaden anzurichten. Daher ist ein effektives Schwachstellen-Management unverzichtbar, um die Sicherheit Ihrer IT-Infrastruktur zu gewährleisten.

Was Schwachstellen sind und wie bzw. wo sie unter anderem auftauchen können, haben wir bereits in diesem Beitrag unter die Lupe genommen:

Effektives Schwachstellen-Management: Was Sie wissen müssen (Teil 1)

Nun geben Ihnen einen umfassenden Überblick darüber, wie Sie Schwachstellen systematisch erkennen, bewerten, behandeln und kontinuierlich überwachen können.

Management von Schwachstellen: So gehen Sie ihnen um

Der Umgang mit Schwachstellen wird laut ISO 27001 durch das Schwachstellen-Management geregelt, einen empfohlenen Prozess, der kontinuierlich Sicherheitslücken in technischen Systemen identifiziert, bewertet, priorisiert und behebt, um das Risiko von Cyberangriffen zu minimieren. Dieser Prozess ist in hohem Maße auch auf die Mitarbeitenden einer Organisation anwendbar.

Laut der EU-Richtlinie NIS2 und dem aktuellen Referentenentwurf für das deutsche Gesetzes zur Umsetzung der NIS2-Richtlinie, werden zukünftig besonders wichtige Einrichtungen auch zum Management von Schwachstellen und deren Offenlegung verpflichtet sein.

Erkennung (Identification)

Um Schwachstellen zu erkennen, müssen sie zuerst ausfindig gemacht werden. Das setzt eine saubere Inventarisierung der relevanten Systeme oder Assets in der eigenen Infrastruktur (on-premise) als auch Cloud übergreifend voraus.

Die Endpoint Protection Lösung „Microsoft Defender for Endpoint“ (MDE) bietet für Clients und Server eine kontinuierliche und automatisierte Erkennung von Software- und Konfigurationsschwachstellen. Erfahrungen zeigen, dass selbst im sogenannten passiven Modus – wenn auf den Clients noch eine aktive Endpoint-Protection-Lösung eines Drittanbieters installiert ist – der MDE bereits viele Informationen und Hinweise zur Behebung von Schwachstellen liefern kann. Im Defender XDR Portal stehen passende Berichte zur Verfügung, und die Defender API ermöglicht den Export der Daten in eigene Dashboards.

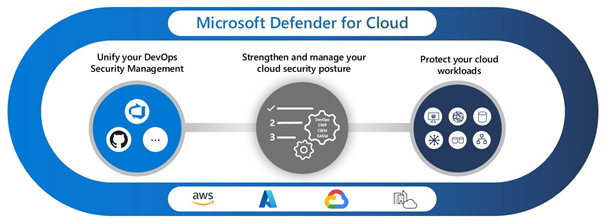

Für Unternehmen kann es eine große Herausforderung sein, die Vielzahl an technischen Systemen – wie virtuelle Maschinen, Container-Lösungen, Datenbanken und Speicher – in unterschiedlichen Umgebungen (on-premises, Azure-Cloud, Multi-Cloud) im Blick zu behalten. Mit Hilfe von Cloud Security Posture Management (CSPM)-Lösungen wie Microsoft Defender for Cloud lassen sich verschiedenste Ressourcen überwachen und schützen.

Defender for Cloud vereint in sich folgende Funktionen, welche für die Erkennung und Behandlung von Schwachstellen alle von hohem Belang sind:

- als DevSecOps-Lösung: Erlaubt die Ausdehnung des Sicherheitsmanagements auf den Code von Multi-Cloud- und Multi-Pipeline-Umgebungen.

- als CSPM-Lösung: Inventarisierung, kontinuierliche Überwachung, Empfehlungen zur Vorbeugung von Sicherheitsverstößen und Beseitigung von Schwachstellen.

- als Cloud Workload Protection Platform (CWPP) spezialisierte Funktion zur Bedrohungserkennung unterschiedlicher Cloud-Workloads.

Bewertung (Assessment)

Das Volumen neuer Sicherheitslücken, die monatlich bekannt werden, kann überwältigend sein, weshalb es wichtig ist, diese zu bewerten und zu priorisieren. Die Priorisierung erfolgt häufig basierend auf der Bedeutung der Schwachstelle für ein technisches System, das für die Durchführung und Unterstützung eines Geschäftsprozesses unerlässlich ist.

Laut dem BSI sollten die Geschäftsprozesse einer Institution so priorisiert werden, dass klar ersichtlich wird, welche Prozesse in Notfallsituation vorrangig wiederaufzunehmen sind und welche nachrangig behandelt werden können.

Ein Beispiel:

Nehmen wir als Beispiel ein Unternehmen im produzierenden Gewerbe: AutoTech Manufacturing. AutoTech Manufacturing möchte die Risiken für seine Geschäftsprozesse bewerten, wenn Cyberkriminelle Schwachstellen ausnutzen und das Unternehmen angreifen.

Dazu werden zunächst folgende Kategorien für die Geschäftsprozesse definiert:

- Unkritisch: Prozesse, deren Beeinträchtigung keine oder nur sehr geringe Auswirkungen auf die Produktion und das Unternehmen hat.

- Wenig kritisch: Prozesse, deren Beeinträchtigung geringe Auswirkungen auf die Produktion und das Unternehmen hat, jedoch leicht behoben werden können.

- Kritisch: Prozesse, deren Beeinträchtigung erhebliche Auswirkungen auf die Produktion und das Unternehmen hat und zu signifikanten Unterbrechungen führt.

- Hoch kritisch: Prozesse, deren Beeinträchtigung verheerende Auswirkungen auf die Produktion und das Unternehmen hat, zu schweren finanziellen Verlusten und langfristigen Schäden führen kann.

| Prozess | Wahrscheinlichkeit des Angriffs | Wieder-anlaufzeit | Erwarteter Gesamtschaden | Maximale tolerierbare Ausfallzeit | Auswirkungen | Risiko- kategorie |

|---|---|---|---|---|---|---|

| Mitarbeiter- kommunikation | Mittel | 1-2 Tage | Gering (bis zu 50.000 €) | 3 Tage | Gering | unkritisch |

| Lagerbestands- verwaltung | Mittel | 2-3 Tage | Moderat (50.000 bis 250.000 €) | 1 Woche | Mittel | wenig kritisch |

| Produktions- steuerungssysteme | Hoch | 1-2 Wochen | Hoch (250.000- 1.000.000 €) | 3 Tage | Hoch | kritisch |

| Entwicklung und Produktionsdaten | Hoch | Mehrere Wochen bis Monate | Sehr hoch (über 1.000.000 €) | 1 Woche | Verheerend | höchst kritisch |

Anschließend sollten die kritischen technischen Systeme, welche die höchsten Auswirkungen auf das Unternehmen haben, identifiziert und priorisiert werden. Hier spielen die Geschäftsprozesse eine zentrale Rolle, da sie bestimmen, welche technischen Systeme für den reibungslosen Ablauf des Unternehmensbetriebs unerlässlich sind. Hilfreich kann dabei sein, eine genaue Analyse und Dokumentation der Geschäftsprozesse durchzuführen, um ihre Abhängigkeiten von technischen Systemen zu verstehen. Darum ist es notwendig, die kritischen Geschäftsprozesse definiert zu haben und sich zunächst auf diese zu konzentrieren. Zur Bewertung der Schwachstellen bieten viele CSPM-Lösungen umfassende Funktionen, die eine kontinuierliche Überwachung und Priorisierung ermöglichen.

Zusammenfassender Leitfaden

- Aktivität: Bewertung der identifizierten Schwachstellen hinsichtlich ihrer Kritikalität und des Risikos für die Organisation.

- Ziel: Priorisierung der Schwachstellen basierend auf ihrer Schwere und potenziellen Auswirkungen.

- Best Practices: Durchführung von Risikobewertungen unter Verwendung des Common Vulnerability Scoring System (CVSS) und anderen relevanten Bewertungsmethoden.

- Aktivität: Entwicklung und Implementierung von Maßnahmen zur Behebung oder Minderung der Schwachstellen.

- Ziel: Reduzierung des Risikos durch effektive Gegenmaßnahmen.

- Best Practices: Patch-Management, Konfigurationsänderungen und Einsatz von zusätzlichen Sicherheitskontrollen.

- Aktivität: Überprüfung der Wirksamkeit der implementierten Maßnahmen durch erneute Scans und Tests.

- Ziel: Sicherstellung, dass die Schwachstellen erfolgreich behoben wurden und keine neuen Schwachstellen eingeführt wurden.

- Best Practices: Dokumentation der durchgeführten Maßnahmen und deren Ergebnisse.

- Aktivität: Kontinuierliche Überwachung der IT-Systeme auf neue Schwachstellen und Bedrohungen.

- Ziel: Aufrechterhaltung eines hohen Sicherheitsniveaus durch proaktive Erkennung und Behandlung von Schwachstellen.

- Best Practices: Regelmäßige Aktualisierung der Überwachungsprozesse und kontinuierliche Schulung des Sicherheitspersonals.

Fazit

Das effektive Management von Schwachstellen ist entscheidend, um die Sicherheit von IT-Systemen zu gewährleisten und potenzielle Angriffe zu verhindern. Durch eine gründliche Inventarisierung, Automatisierung von Routineaufgaben und kontinuierliches Monitoring können Unternehmen ihre Sicherheitslage erheblich verbessern. Setzen Sie auf bewährte Lösungen wie Microsoft Defender for Endpoint und Cloud Security Posture Management, um Ihre Systeme optimal zu schützen. Beginnen Sie noch heute mit der Implementierung dieser Maßnahmen und sorgen Sie für eine sichere Zukunft Ihres Unternehmens.

Schützen Sie Ihr Unternehmen…

…proaktiv vor Cyberangriffen und sichern Sie Ihre Systeme nachhaltig! Kontaktieren Sie uns noch heute, um die Vorteile zentraler Security-Services Defender for Cloud, Azure Arc und Managed Detection & Response zu erhalten.

Views: 583