Stellen Sie sich vor, Sie öffnen ein scheinbar harmloses Binary – und statt ein paar Hundert Funktionen sehen Sie plötzlich fast 10.000. Kein Tippfehler. Willkommen in der Welt der Rust-Malware, wo bekannte Analyse-Methoden schnell an ihre Grenzen stoßen.

Rust ist eine Programmiersprache, die eigentlich für das Gegenteil entwickelt wurde: Sicherheit, Performance und Zuverlässigkeit. Doch genau diese Eigenschaften machen sie immer attraktiver für Cyberkriminelle und staatliche Angreifer. Wer Rust einsetzt, kann Malware bauen, die schwerer zu analysieren und noch schwieriger zu erkennen ist.

Für Analyst:innen bedeutet das: klassische Werkzeuge stoßen an Grenzen, Zeitaufwand und Komplexität steigen enorm. Genau hier setzt RIFT an – ein neues Open-Source-Tool des Microsoft Threat Intelligence Centers, das Reverse Engineers entlastet und Licht ins Dunkel von Rust-Binaries bringt.

Warum Rust zum Problem für die IT-Security wird

Rust gilt als eine der am schnellsten wachsenden Programmiersprachen weltweit. Typsicherheit, Speichersicherheit, Nebenläufigkeit und Performance haben die Sprache zum Liebling vieler Entwickler:innen gemacht – und inzwischen auch zum Favoriten von Bedrohungsakteuren.

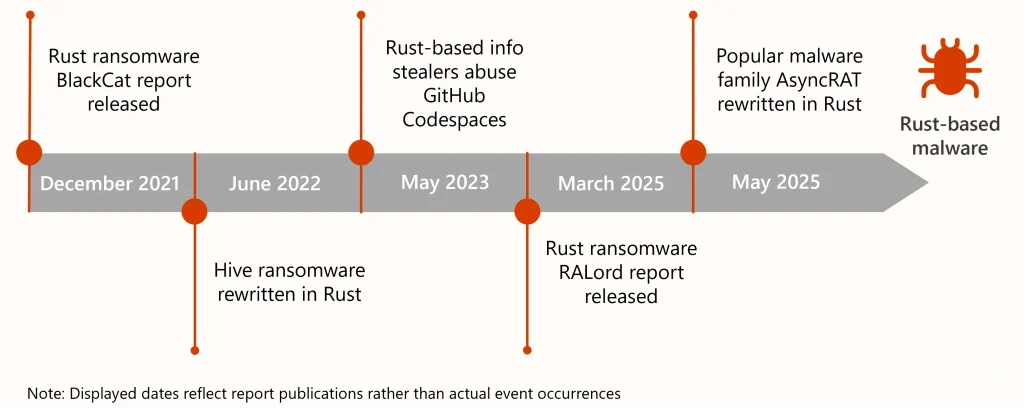

Ein Blick in die Vergangenheit:

- Bereits 2021 schrieb die Gruppe hinter BlackCat-Ransomware ihre Schadsoftware in Rust – ein Weckruf für die Security-Szene.

- Seither haben sowohl finanziell motivierte Kriminelle als auch staatlich gesteuerte Gruppen Rust für ihre Malware adaptiert oder bestehende Tools umgeschrieben.

Das Ergebnis: Rust-Malware ist kein Einzelfall mehr, sondern eine wachsende Realität.

Das zentrale Problem: Bibliothekscode vs. Angreifercode

Rust-Programme unterscheiden sich massiv von C++ oder C: Sie sind statisch gelinkt. Das bedeutet, dass alle Abhängigkeiten direkt ins Binary eingebettet werden.

Ein Experiment zeigt die Dimension:

- Ein einfaches Programm (Download einer Datei, Speichern als sample_data.txt) wurde einmal in C++ und einmal in Rust kompiliert.

- Ergebnis:

- C++-Binary: <100 Funktionen, <20 KB groß

- Rust-Binary: ~10.000 Funktionen, >3 MB groß

Für Analyst:innen ist das fatal: Bevor überhaupt nach Angreifercode gesucht werden kann, muss erst mühsam die Masse an Bibliotheksfunktionen gefiltert werden. Genau das frisst Zeit – und schafft Raum für Fehler.

RIFT: Ein Open-Source-Game-Changer

Um hier Abhilfe zu schaffen, hat das Microsoft Threat Intelligence Center RIFT entwickelt. Das Open-Source-Tool integriert sich direkt in IDA Pro und besteht aus drei Bausteinen:

- RIFT Static Analyzer

- Extrahiert Compiler-Hashes, Dependencies und Zielarchitektur.

- Speichert die Daten in JSON für die Weiterverarbeitung.

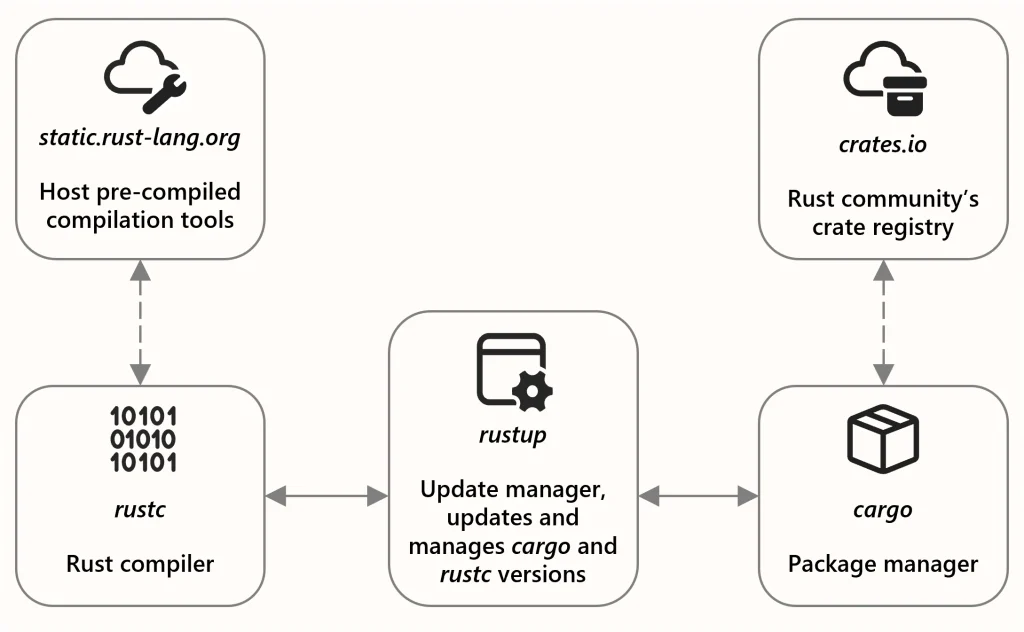

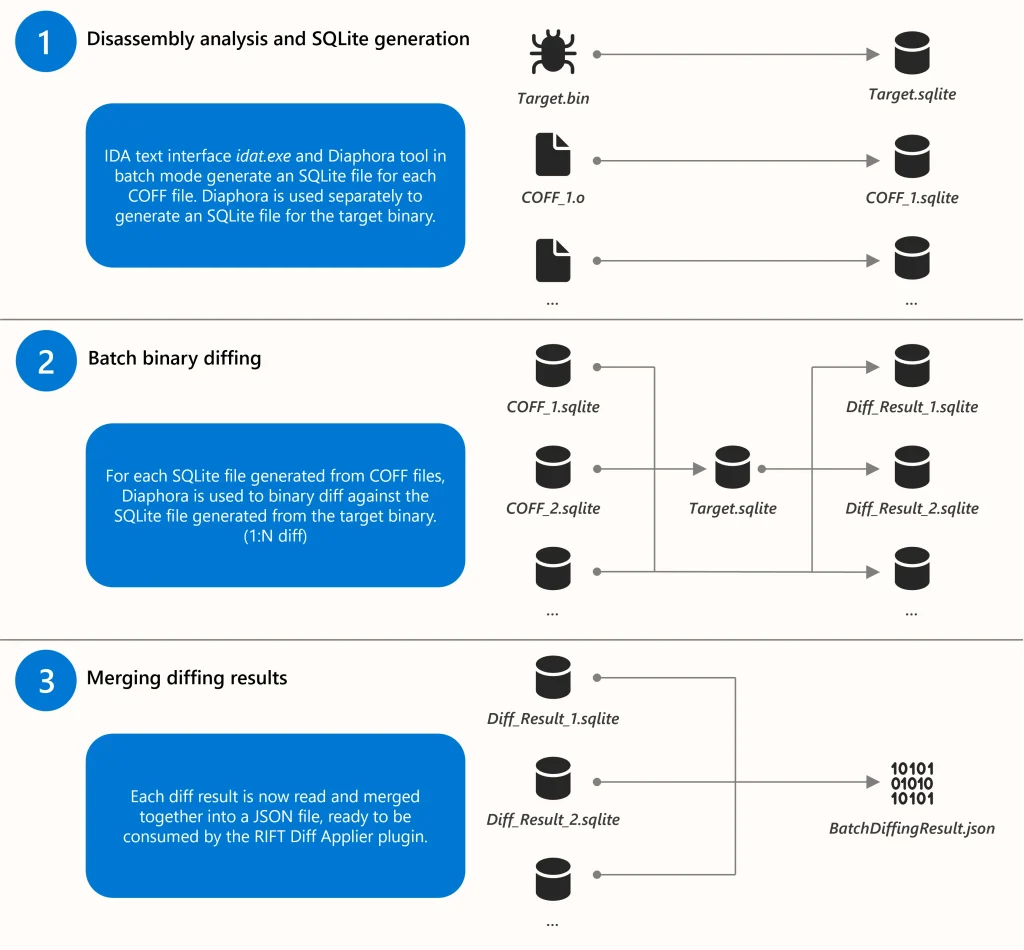

- RIFT Generator

- Automatisiert die Erstellung von FLIRT-Signaturen.

- Nutzt Tools wie Cargo, Hex-Rays FLAIR, IDA und Diaphora.

- Ermöglicht auch automatisiertes Binary-Diffing.

- RIFT Diff Applier

- IDA-Plugin, das Binary-Diffing-Informationen einbindet.

- Arbeitet interaktiv oder automatisch (Auto-Rename).

- Unterstützt „Name Demangling“, um kryptische Funktionsnamen lesbar zu machen.

Damit reduziert RIFT nicht nur Komplexität – es spart auch wertvolle Zeit.

FLIRT-Signaturen vs. Binary-Diffing – zwei Ansätze im Vergleich

RIFT setzt auf zwei Methoden, um Bibliotheksfunktionen zu identifizieren:

| FLIRT-Signaturen | Binary-Diffing |

|---|---|

| Sehr zuverlässig, niedrige False-Positives | Flexibler, erkennt mehr, aber höhere Fehlerquote |

| Schnell generierbar | Kann mehrere Stunden dauern |

| Benötigt Compiler-/Dependency-Daten | Funktioniert auch ohne exakte Toolchain-Infos |

In der Praxis: FLIRT ist die präzisere, aber restriktivere Methode. Binary-Diffing liefert mehr Treffer, aber Analyst:innen müssen die Ergebnisse kritisch prüfen.

Praxisbeispiele: RALord & SPICA

RALord-Ransomware

Vor RIFT war die „main“-Funktion kaum zu entziffern – Bibliothekscode dominierte. Nach Anwendung der generierten Signaturen waren fast alle Standardfunktionen annotiert. Ergebnis: Analyst:innen konnten sich endlich auf den Angreifercode konzentrieren.

SPICA-Backdoor

Bei tieferen Analysen reicht FLIRT allein nicht aus. Hier kombiniert RIFT FLIRT und Binary-Diffing. Ergebnis: Auch schwer erkennbare Bibliotheksfunktionen konnten zuverlässig markiert und von echtem Angreifercode getrennt werden.

Open Source: Warum RIFT mehr ist als ein Tool

Rust verändert die Cybersecurity-Landschaft. Analyst:innen stehen vor Binärdateien, die schwer zu dekompilieren sind, Zeit fressen und gewohnte Muster auf den Kopf stellen.

Mit RIFT setzt Microsoft auf Transparenz und Kollaboration:

- Das Tool ist frei verfügbar.

- Es fördert den Austausch in der Security-Community.

- Es hilft, Detection Engineering zu verbessern – etwa beim Schreiben von YARA-Regeln.

Für Unternehmen bedeutet das: schnellere Analysen, bessere Erkennung, weniger Risiko.

Fazit: Ein Werkzeug für die Zukunft der Cybersecurity

Rust ist gekommen, um zu bleiben – auch in der Malware-Szene. Mit RIFT steht Analyst:innen jetzt ein mächtiges, praxisnahes Werkzeug zur Verfügung, um den wachsenden Herausforderungen zu begegnen.

Für uns bei T4M ist klar: Solche Entwicklungen zeigen, wie wichtig es ist, am Puls der Zeit zu bleiben. Wir verstehen Cybersecurity nicht nur als Schutzwall, sondern als aktiven Gestaltungsfaktor in einer digitalen Welt, in der Angreifer ihre Methoden ständig weiterentwickeln.

Mit RIFT, mit Know-how und mit starken Partnern setzen wir darauf, dass Unternehmen den Überblick behalten – auch dann, wenn Bedrohungen größer, komplexer und schwerer zu fassen werden.

Views: 3368