Die Digitalisierung und zunehmende Nutzung von Cloud-Diensten haben Unternehmen große Vorteile gebracht, sie jedoch auch neuen Bedrohungen ausgesetzt. Cyberangriffe werden immer raffinierter, und traditionelle Sicherheitsmaßnahmen stoßen zunehmend an ihre Grenzen. In diesem Kontext gewinnen moderne Technologien wie Machine Learning (ML) und Künstliche Intelligenz (KI) an Bedeutung, um Bedrohungen proaktiv zu erkennen und abzuwehren. Microsoft Cloud App Security setzt genau hier an, indem es fortschrittliche Methoden zur Bedrohungserkennung einsetzt, die auf User and Entity Behavior Analytics (UEBA) basieren.

Die Rolle von Machine Learning und Künstlicher Intelligenz in der Bedrohungserkennung

Machine Learning und KI bieten Unternehmen leistungsstarke Werkzeuge, um Sicherheitsbedrohungen frühzeitig zu erkennen. Durch die Analyse großer Mengen an Nutzerdaten und das Erkennen von Anomalien ermöglicht es diese Technologie, ungewöhnliche Aktivitäten zu identifizieren, die auf potenzielle Bedrohungen hindeuten könnten. Diese Ansätze sind besonders nützlich, um komplexe Bedrohungen wie Zero-Day-Exploits oder Advanced Persistent Threats (APTs) zu identifizieren, die mit herkömmlichen Methoden oft unentdeckt bleiben.

Wie funktioniert das in der Praxis?

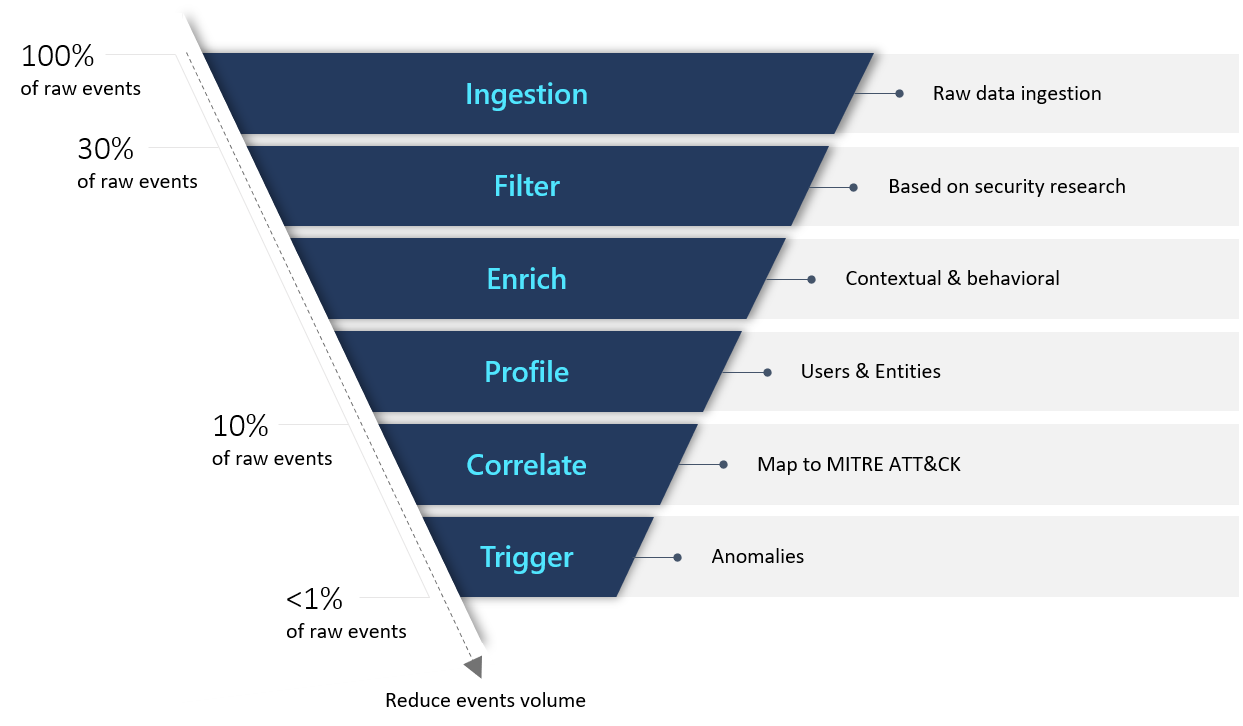

- Verhaltensanalyse und Anomalieerkennung: Microsoft Sentinel sammelt Daten aus verschiedenen Quellen, erstellt Profile für Benutzer und andere Entitäten und analysiert diese auf verdächtige Aktivitäten. ML-Algorithmen erkennen Anomalien, indem sie das Verhalten eines Nutzers oder einer Maschine mit vorherigen Aktivitäten und dem Verhalten von Peers vergleichen.

- Erkennung von Bedrohungen in Echtzeit: Microsoft Sentinel analysiert Benutzer- und Entitätsaktivitäten kontinuierlich. Wenn eine Abweichung von normalen Mustern erkannt wird, wie zum Beispiel Anmeldeversuche aus ungewöhnlichen geografischen Standorten oder plötzliche Massendatenlöschungen, schlägt das System Alarm und priorisiert diese Bedrohungen für eine sofortige Untersuchung.

- Automatisierte Reaktion auf Bedrohungen: Durch die Kombination von KI und ML ermöglicht Microsoft Cloud App Security, Bedrohungen in Echtzeit zu erkennen und automatisch Gegenmaßnahmen einzuleiten. Dies kann das Blockieren eines kompromittierten Kontos oder die Isolierung eines betroffenen Netzwerks umfassen.

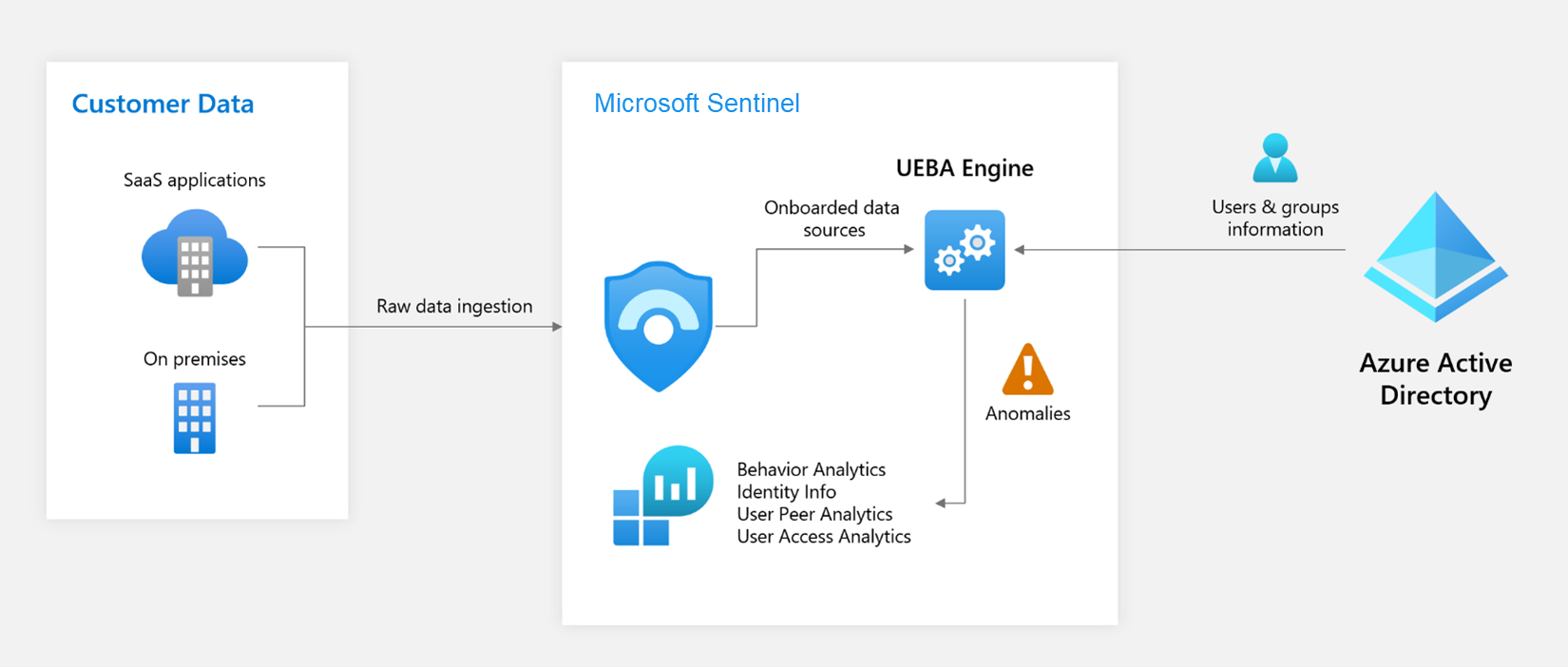

User and Entity Behavior Analytics (UEBA) in Microsoft Sentinel

Microsoft Sentinel nutzt die UEBA-Funktion, um fortschrittliche Bedrohungserkennung zu ermöglichen. Diese Funktion sammelt Protokolle und Warnungen aus einer Vielzahl von Datenquellen, analysiert sie mithilfe von ML und erstellt Baseline-Profile für das Verhalten von Benutzern, Hosts, IP-Adressen und Anwendungen innerhalb der Organisation. Auf diese Weise können Anomalien und potenzielle Sicherheitsvorfälle effektiv identifiziert werden.

Architektur und Funktionsweise von UEBA:

- Von außen nach innen: Microsoft Sentinel priorisiert relevante Angriffsvektoren und Szenarien, die auf dem MITRE ATT&CK-Framework basieren. Dabei werden besonders wertvolle Datenquellen analysiert und Anomalien, die auf potenzielle Bedrohungen hinweisen, identifiziert.

- Anomalieerkennung: Durch die Analyse von Daten aus verschiedenen Zeiträumen, geografischen Standorten und im Vergleich zu Peer-Gruppen erkennt Microsoft Sentinel Anomalien, die auf kompromittierte Ressourcen hinweisen könnten. Dies hilft, Bedrohungen schnell zu identifizieren und priorisierte Gegenmaßnahmen zu ergreifen.

Praktische Anwendungsfälle für KI in der Cybersicherheit

Die Anwendung von KI in der Bedrohungserkennung zeigt sich in verschiedenen realen Szenarien, die die Effektivität dieser Technologie verdeutlichen:

1. Abwehr von Insider-Bedrohungen: Ein globales Finanzunternehmen konnte durch den Einsatz von UEBA in Microsoft Sentinel ungewöhnliche Aktivitäten eines Insiders identifizieren. Der Mitarbeiter versuchte, auf sensible Daten zuzugreifen, die außerhalb seines Aufgabenbereichs lagen. Dank der automatisierten Bedrohungserkennung konnte die Bedrohung rechtzeitig erkannt und gestoppt werden.

2. Erkennung und Eindämmung von Ransomware: Ein mittelständisches Unternehmen erkannte mit Hilfe von UEBA eine plötzliche Zunahme von Dateiänderungen, die auf eine laufende Ransomware-Attacke hinwiesen. Durch die sofortige Isolierung des betroffenen Systems konnte die Ausbreitung der Ransomware verhindert werden, wodurch das Unternehmen vor einem erheblichen finanziellen Schaden bewahrt wurde.

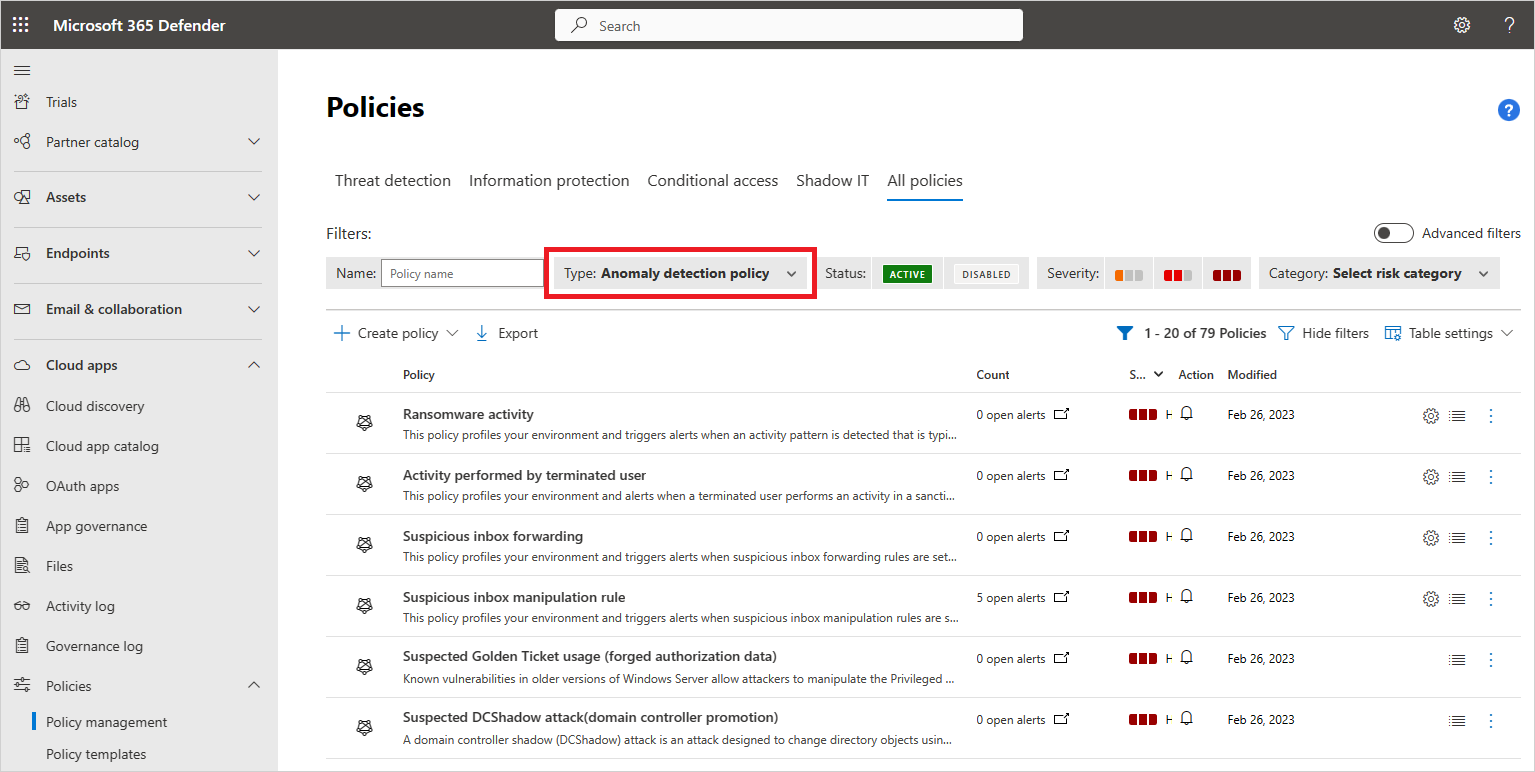

Erweiterte Bedrohungserkennung in der Praxis: Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps bietet zusätzlich zur UEBA-Funktion in Sentinel eine Reihe von Richtlinien zur Anomalieerkennung, die sofort einsatzbereit sind. Diese Richtlinien nutzen ebenfalls ML und KI, um Verhaltensanomalien bei Benutzern, Geräten und Anwendungen in Ihrer Cloudumgebung zu erkennen. Die Erkennungen reichen von ungewöhnlichen Anmeldeaktivitäten bis hin zur Erkennung von verdächtigen Dateidownloads oder E-Mail-Weiterleitungen.

Beispiele für Anomalieerkennungsrichtlinien:

- Unmöglicher Ortswechsel: Diese Richtlinie identifiziert Anmeldeversuche, die aufgrund der geografischen Entfernung zwischen den Standorten in kurzer Zeit unmöglich sind, was auf eine mögliche Kompromittierung hindeuten könnte.

- Ransomware-Erkennung: Durch die Überwachung von Massendateilöschungen oder -verschlüsselungen erkennt das System Anzeichen einer laufenden Ransomware-Attacke und kann proaktive Maßnahmen zur Eindämmung ergreifen.

Fazit

Die Herausforderungen der modernen Cybersicherheit erfordern mehr als nur reaktive Maßnahmen. Mit Machine Learning und KI haben Unternehmen heute die Möglichkeit, Bedrohungen nicht nur zu erkennen, sondern proaktiv zu verhindern. Microsoft Cloud App Security und Sentinel bieten durch die Integration dieser Technologien eine fortschrittliche Sicherheitslösung, die Bedrohungen in Echtzeit erkennt und automatisierte Gegenmaßnahmen ermöglicht. Unternehmen, die auf diese Tools setzen, sind besser aufgestellt, um den wachsenden Anforderungen an Cybersicherheit gerecht zu werden.

Jetzt aktiv werden!

Erfahren Sie mehr über die Implementierung dieser Technologien in Ihrem Unternehmen und lassen Sie sich von unseren Experten beraten.

Views: 295