Um Ihre IT-Sicherheitsstrategien auf den neuesten Stand zu bringen, ist das Zero Trust Modell ein effektiver Ansatz. Wie bereits in bisherigen Blogbeiträgen beleuchtet, geht dieses Sicherheitsmodell davon aus, dass keine Anforderung per se vertrauenswürdig ist und dass jede Anfrage – unabhängig von ihrem Ursprung – immer überprüft werden muss. Die Maxime lautet: „Niemals vertrauen, immer überprüfen.“

In diesem Beitrag geben wir Ihnen einen Leitfaden für einen Zero Trust Bereitstellungsplan für Microsoft 365 und zeigen, wie Unternehmen eine starke, sichere IT-Infrastruktur aufbauen können, die den Anforderungen der modernen Arbeitswelt gerecht wird.

Zero Trust Sicherheitsarchitektur: Ein kurzer Rückblick

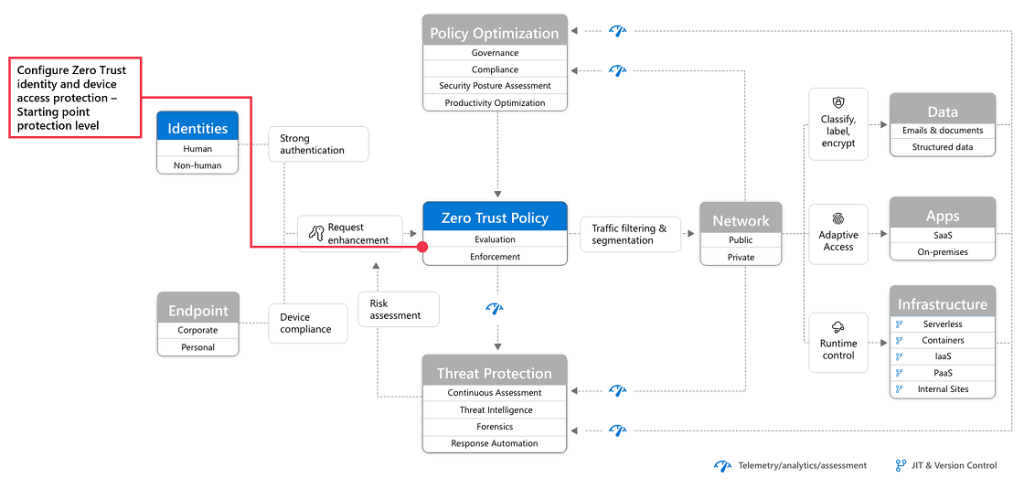

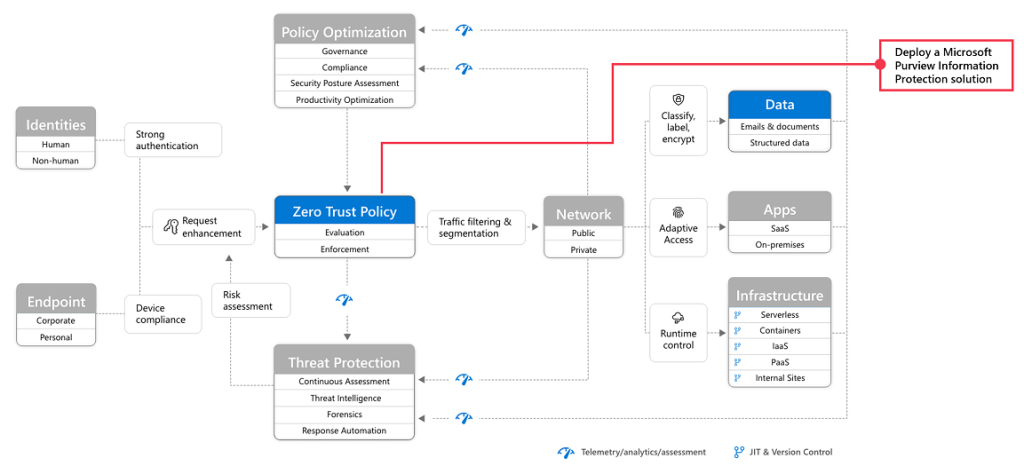

Die Zero Trust Sicherheitsarchitektur von Microsoft erstreckt sich über den gesamten digitalen Bestand eines Unternehmens und integriert alle Komponenten, von Identitäten und Geräten bis hin zu Daten und Netzwerken. Das zentrale Prinzip dieser Architektur ist die strikte Durchsetzung von Sicherheitsrichtlinien, die durch bedingten Zugriff und mehrstufige Authentifizierung realisiert wird. Dabei werden verschiedene Faktoren wie das Risiko des Benutzerkontos und der Gerätestatus berücksichtigt, um sicherzustellen, dass nur autorisierte und vertrauenswürdige Entitäten auf sensible Ressourcen zugreifen können. Die Architektur umfasst auch fortschrittliche Bedrohungsschutzmaßnahmen, die kontinuierlich überwachen, Risiken bewerten und automatische Abwehrmaßnahmen gegen Angriffe ergreifen.

Der Zero Trust Bereitstellungsplan für Microsoft 365

Schritt 1: Identitäts- und Gerätezugriffsschutz konfigurieren

Der erste Schritt im Zero Trust Bereitstellungsplan besteht darin, den Identitäts- und Gerätezugriffsschutz zu konfigurieren. Dieser bildet die Grundlage der Zero Trust Architektur. Mithilfe von Microsoft Entra können Sie bedingte Zugriffsrichtlinien erstellen, die sicherstellen, dass nur verifizierte Identitäten und Geräte auf Unternehmensressourcen zugreifen.

Es ist ratsam, mit grundlegenden Richtlinien zu beginnen, die keine Geräteverwaltung erfordern. Diese Richtlinien ermöglichen es Ihnen, erste Sicherheitsbarrieren zu errichten und gleichzeitig die Einführung komplexerer Schutzmechanismen vorzubereiten.

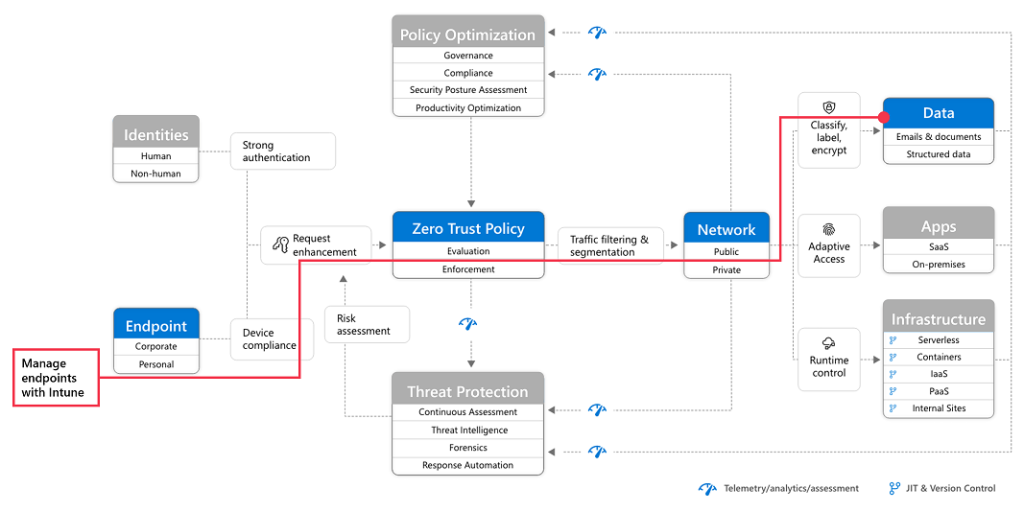

Schritt 2: Endpunktverwaltung mit Intune

Sobald die Identitäts- und Zugriffsschutzrichtlinien implementiert sind, liegt der Fokus auf der Verwaltung der Endgeräte. Microsoft Intune bietet eine zentrale Plattform zur Registrierung und Verwaltung von Geräten. Dadurch können Unternehmen sicherstellen, dass alle Geräte den erforderlichen Sicherheitsstandards entsprechen und die Einhaltung der Richtlinien kontinuierlich überwacht wird.

Intune bietet auch Automatisierungsmöglichkeiten, die es IT-Teams erleichtern, Sicherheitsrichtlinien zu verwalten und sicherzustellen, dass alle Endpunkte auf dem neuesten Stand bleiben.

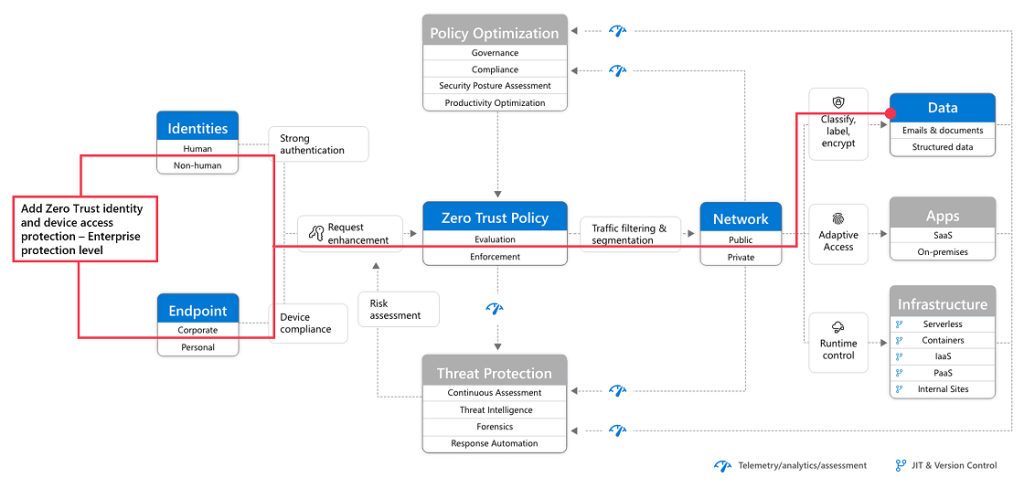

Schritt 3: Erweiterte Identitäts- und Zugriffsschutzrichtlinien implementieren

Mit der Registrierung der Geräte kann der vollständige Satz erweiterter Zero Trust Identitäts- und Gerätezugriffsschutzrichtlinien implementiert werden. Diese erweiterten Richtlinien gewährleisten, dass nur konforme und sichere Geräte auf geschützte Daten und Anwendungen zugreifen können.

Dieser Schritt vertieft die Sicherheitsmaßnahmen und gewährleistet, dass die gesamte IT-Infrastruktur kontinuierlich überwacht und geschützt wird.

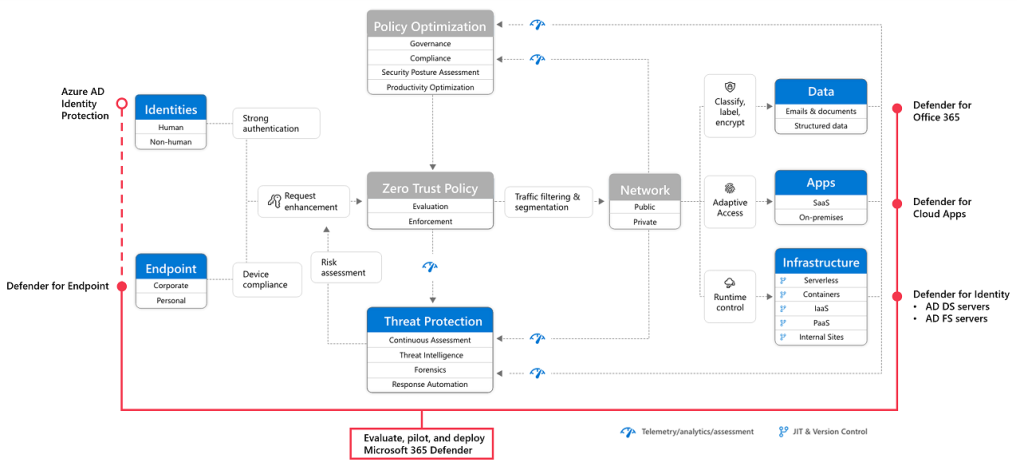

Schritt 4: Microsoft Defender XDR bereitstellen

Microsoft Defender XDR (Extended Detection and Response) ist eine fortschrittliche Lösung zur Erkennung und Abwehr von Bedrohungen. Sie sammelt und analysiert Sicherheitsdaten aus Ihrer gesamten Microsoft 365-Umgebung, einschließlich Endpunkten, E-Mails, Anwendungen und Identitäten. Dadurch wird eine umfassende Abwehrstrategie ermöglicht, die automatisch auf Bedrohungen reagiert.

Die Integration von Microsoft Defender XDR in Ihre Zero Trust Architektur bietet einen methodischen Ansatz zur Sicherung Ihrer IT-Umgebung gegen moderne Bedrohungen.

Schritt 5: Schutz und Kontrolle sensibler Daten

Der letzte Schritt des Zero Trust Bereitstellungsplans konzentriert sich auf den Schutz sensibler Informationen. Microsoft Purview Information Protection ermöglicht es Unternehmen, vertrauliche Daten zu identifizieren, zu klassifizieren und zu schützen, unabhängig davon, wo sie sich befinden. Diese Funktionalitäten helfen nicht nur beim Schutz wertvoller Daten, sondern auch bei der Einhaltung gesetzlicher Datenschutzbestimmungen.

Microsoft Purview stellt die erforderlichen Tools und ein Framework bereit, mit denen Unternehmen ihre Sicherheits- und Compliance-Ziele effektiv erreichen können.

Fazit

Der Zero Trust Bereitstellungsplan für Microsoft 365 bietet Unternehmen eine klare, strukturierte Vorgehensweise zur Implementierung eines modernen Sicherheitsmodells. Indem Sie eine Zero Trust Strategie anwenden, schützen Sie Ihre digitalen Ressourcen und schaffen gleichzeitig eine flexible und sichere Arbeitsumgebung. Nutzen Sie die umfassenden Sicherheitslösungen von Microsoft 365, um Ihre Organisation gegen die wachsenden Bedrohungen der digitalen Welt zu wappnen und gleichzeitig die Compliance zu gewährleisten.

Sichere Produktivität mit Microsoft 365 E3 und Copilot

Erfahren Sie in unserem Paper, wie Sie eine sichere und produktive Arbeitsumgebung schaffen. Lesen Sie, wie Unternehmen durch Zero-Trust-Sicherheit, KI-gestützte Automatisierung und verbesserte Zusammenarbeit den Herausforderungen der modernen Arbeitswelt begegnen und zukünftige Trends aktiv gestalten.

Views: 405